tg-me.com/k8security/496

Last Update:

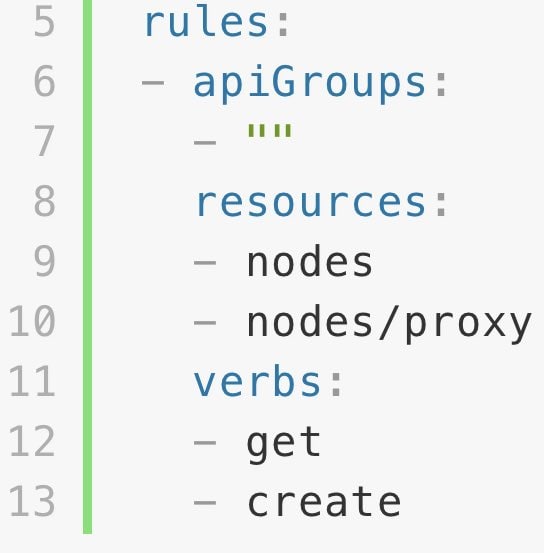

Чем опасен доступ к nodes/proxy в RBAC?

Именно на этот вопрос исследователи дают ответ в заметке "Node/Proxy in Kubernetes RBAC".

По итогу:

- Возможность работы с Pods на Node напрямую через Kublet API в обход Kubernetes API- Право GET позволяет читать, например, получить список Pods на Node

- Право CREATE позволяет читать, например, выполнить команду в Pods- Доступ к портам, что закрыты firewalls- Обход средств контроля безопасности, таких как Kubernetes Audit Log и Admission controlsОтдельно стоит еще посмотреть на заметку "Detecting direct access to the Kubelet". По итогу, понять какой именно пользователь обращался к node proxy в Audit log нельзя, но можно увидеть, что кто-то обращался к nodes/proxy sub-resource по записям в логе о TokenReviews и SubjectAccessReviews ресурсах от kubelet.

Заодно ребята еще проверили багу 2019 года с “Abusing Kubernetes API server proxying” и убедились что она работает до сих пор.

P.S. Также не забывайте про "*" ;)

BY k8s (in)security

Share with your friend now:

tg-me.com/k8security/496